-

Bohaterstwo, które podziwiał świat. „W..

POLSKA2 lata temu -

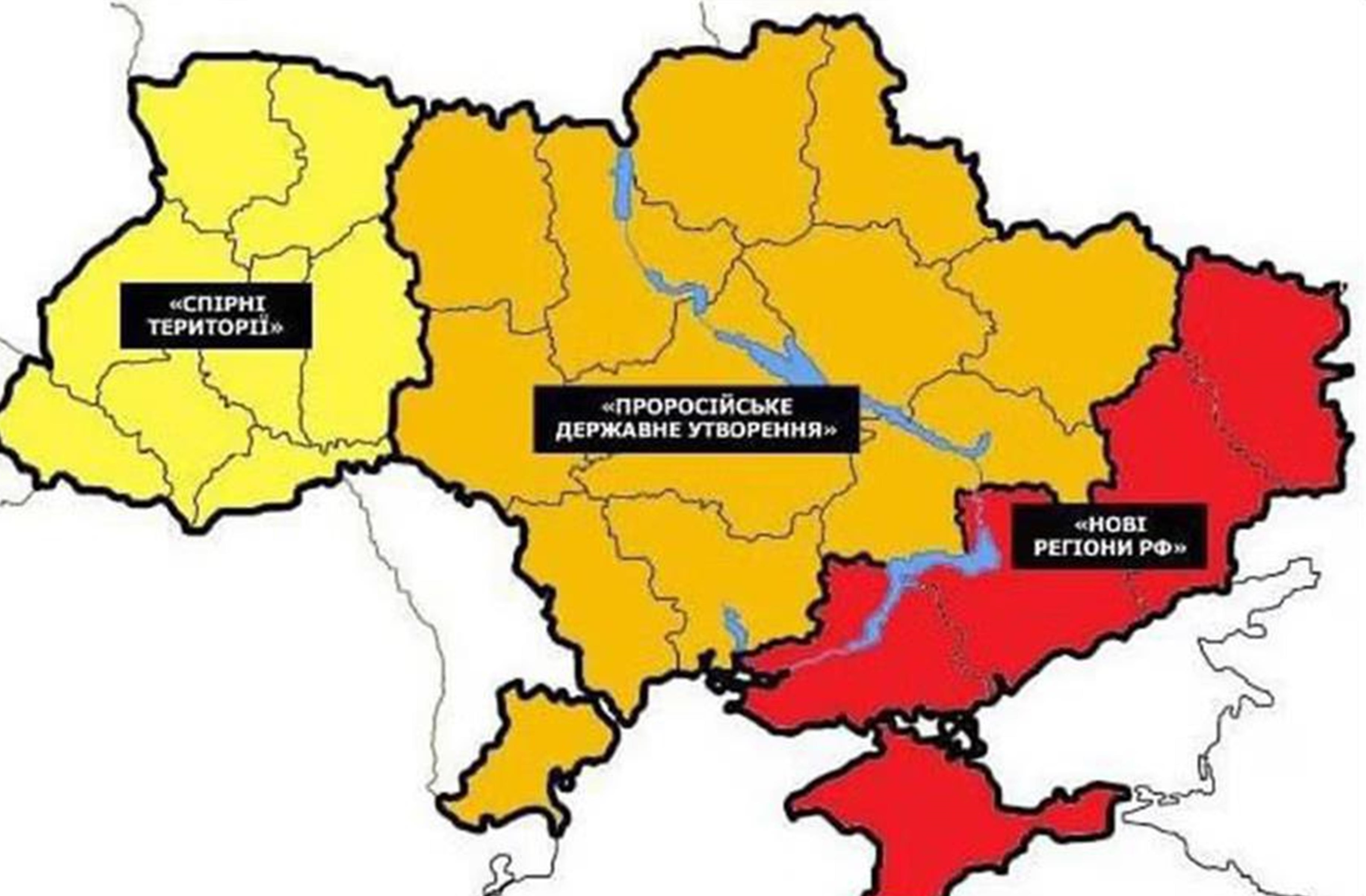

Neon24 – ruska V kolumna

POLSKA3 lata temu -

Nowe osoby w Zarządzie Amiblu

BIZNES3 lata temu -

Mechanizm warunkowości – krok ku Homo Eu..

POLSKA3 lata temu -

Wściekłe i wulgarne „Lemparcice” ..

POLSKA4 lata temu -

Rolnicze poparcie dla prezesa Elewarru – ..

NEWS4 lata temu

Inwigilacja przez komórkę – instrukcja obsługi

Syborgiem 36v możemy być inwigilowani powszechnie i beż żadnej kontroli. Są dowody dotyczące konkretnych osób w ten sposób podsłuchiwanych i prześladowanych. Jedną z nich jest czynny dziennikarz TVN.

Nowy Ekran dotarł do obszernych fragmentów instrukcji urządzenia Syborg 36v, umożliwiającego pasywną i aktywną inwigilację obywateli poprzez telefony komórkowe. Inwigilacja pasywna umożliwia takie działania jak: podsłuchiwanie rozmów „od” lub „do” dokonywanych poprzez komórkę, nagrywanie rozmów, obserwowanie miejsca logowania komórki (śledzenie miejsc pobytu osoby), identyfikację osoby po aparacie telefonicznym pomimo zmiany karty SIM, identyfikację osoby po numerze abonenta pomimo zmiany aparatu, identyfikację osoby po głosie i zbieżności numerów kontaktowych pomimo zmiany karty SIM i aparatu telefonicznego jednocześnie, przechwytywanie i rejestracja treści SMSów wysyłanych „od” i „do”, kopiowanie kontaktów i plików zawartych w pamięci komórki lub karty SIM, podsłuchiwanie rozmów toczonych w okolicy telefonu komórkowego przy włączonym lub wyłączonym telefonie komórkowym z wykorzystaniem jego telefonu, uzyskanie dostępu do Internetu poprzez telefon inwigilowanej osoby. Inwigilacja aktywna wykorzystywana jest do prowokacji lub zastraszania i oznacza m.in.: włączenie się do rozmowy prowadzonej między dwoma telefonami komórkowymi, zadzwonienie (wykonanie połączenia głosowego) do osoby inwigilowanej tak, by nie wyświetlał się numer kontaktowy, zadzwonienie do osoby inwigilowanej w taki sposób by wyświetlał się dowolny numer, wysłanie SMSa w sposób podszywający się pod innego nadawcę, wysłanie SMSa klasy ZERO w sposób podszywający się pod operatora (komunikat systemowy, niezapisujący się w telefonie), wysłanie SMSa w taki sposób by został zapisany w elementach wysłanych w telefonie pozornego nadawcy, upozorowanie wysłania lub otrzymania SMSa poprzez dodania pliku do elementów przychodzących albo wychodzących w komórce osoby inwigilowanej, pozorowanie nawiązania połączenia głosowego poprzez umieszczenie plików w połączeniach wychodzących, odebranych lub nieodebranych, umieszczanie dowolnych plików w pamięci SIM lub telefonu, zdalne włączanie lub wyłączanie komórki, zdalne wykonywanie połączeń pomiędzy komórkami, zdalne przerywanie lub przekierowanie połączeń (do innej osoby), modyfikacja kontaktów w telefonie i na karcie SIM, aktywne podszywanie się pod osobę inwigilowaną poprzez połączenia Internetowe dokonane z użyciem telefonu, uaktywnianie aplikacji komórki. Do aktywnej inwigilacji należy także możliwość czasowego zablokowania telefonu (trzeba wyłączyć i włączyć), kierunkowego zablokowania telefonu (osoba może dokonać połączeń tylko na numery, które się wyznaczy) a także ostre zablokowanie telefonu – nagłe i trwałe.

System wyposażony jest w base-stację nadawczo-odbiorczą ust RTX podłączoną do laptopa za pośrednictwem interfejsu LAN. Komunikacja odbywa się poprzez płaskie anteny kierunkowe zamontowane na górnej pokrywie obudowy.

Laptop działa w oparciu o oprogramowanie symulacyjne kontrolujące, zarządzające siecią niezbędne do działania systemu. Laptop posiada wbudowany moduł bezprzewodowej sieci LAN w umożliwiając zdalne działanie systemu za pomocą urządzenia przenośnego PDA. GSM / UMTS terminal pozwala na pobieranie niezbędnych informacji sieciowych dla łatwej konfiguracji systemu.

System zasilany jest z dwóch niezależnych źródeł. Laptop jest zasilany własnym akumulatorem RTX i posiada zacisk GSM / UMTS działający na dedykowanym akumulatorze znajdującym się na górnej pokrywie wewnątrz pokrywy obudowy.

System występuje w wielu różnych formach, wszystkie wykonane są na zamówienie.

": Pasmo GSM Tylko pojedyncze BTS z przetwornika. tzn. dwa zespoły

3 "D: GSM i UMTS, pojedyncze BTS z przetwornika i jeden węzeł-B

"M: tylko GSM Wiele BTS (nie Konwertery)

3 "M: GSM i UMTS, Wiele BTS GSM i / lub Multiple Node-B

Aby uruchomić Menedżera, kliknij dwukrotnie ikonę na pulpicie.

Pojawi się screen Manager, wygląd będzie się różnić w zależności od indywidualnej jednostki

Aby skorzystać z dynamicznego GUI, jest możliwe, aby załadować i zapisać różne ustawienia, aby dostosować sposób podglądu systemu.

Sześć różnych układów domyślnych jest konfigurowane z góry:

· Podsłuch

· Channelyser

· Ciche rozmowy

· PDA

· Router połączeń

· Harmonogram

Opcja Channelyser integruje system z multi-band (GSM i / lub UMTS) terminala zdolny do monitorowania odbieranego sygnału z otaczającej sieci. Interfejs Channelyser prezentuje użytkownikowi wszystkie informacje istotne dla konfiguracji systemu. Informacje są prezentowane zarówno w formie tekstu, jak również w formie graficznej umożliwiającej kontrolę emisji.

Rysunek 3-3.1: Interfejs użytkownika Channelyser

a. Dostęp do sieci: zawiera nazwy sieci obecnych podczas uruchomienia skanowania

b. Sąsiad komórki info: zawiera liczbę kanałów ARFCN obsługujących komórkę i kilku komórek sąsiada, każdy z ich odpowiednią siłą odbieranego sygnału (w dBm), numer kierunkowy lokalizacji, tożsamość komórki oraz C1, C2 właściwości. (2 C1 i C2 parametry są dostępne tylko w trybie skanowania operatora GSM)

c. Graficzne przedstawienie otrzymanych kanałów BCCH wyświetla siłę sygnału kanału i numer kanału. Kanały należące do każdego operatora sieci pojawiają się w tym samym kolorze, co na liście operatorów sieci. W celu zwiększenia widoczności kanałów, możliwe jest powiększenie powierzchni zespołu, po prostu wybierając go prawym przyciskiem myszy, opcja Unzoom wyświetli całą agendę pasma.

d. Rodzaj skanowania wybranych kanałów pozostanie domyślny, dopóki nie zostanie dokonany wybór przez użytkownika.

Skanuj wszystkie zespoły przeprowadza pełne skanowanie RF wszystkich dostępnych (GSM i UMTS) kanałów i sprawdź czy system obsługuje i wyświetla wykorzystanie częstotliwości.

GSM – Spectrum Scan (Pełne skanowanie)- przeprowadza pełne skanowanie RF wszystkich kanałów skonfigurowanych na danym S3.

W przypadku, gdy Channelyser nie jest prawidłowo podłączony / lub niezwiązany w ogóle, pojawi się komunikat o błędzie: "Nie można połączyć się Channelyser".

GSM – Ciągłe skanowanie – monitoruje operatora i wyświetla dynamiczne zmiany sieciowe komórki obsługiwanej i jej listę sąsiadów.

UMTS-Band skanowanie – przeprowadza pełne skanowanie RF wszystkich kanałów UMTS i wyświetla wykorzystywane częstotliwości

UMTS-Szybkie skanowanie – przeprowadza pełne skanowanie RF wszystkich kanałów UMTS, które zostały znalezione w poprzednich Scanach.

Po rozruchu Channelyser, moduł skanuje wszystkie dostępne sieci GSM / UMTS w okolicy. Wszystkie sieci są prezentowane w skrajnej lewej tabeli.

Channelyser wykorzystuje informacje o sieci pobrane podczas skanowania do wskazywania RTX parametrów konfiguracyjnych dla BA przesłuchania w trybie listy. Sugerowana konfiguracja jest automatycznie wypełniana w sieci rozwijanej w obszarze RTX sterowania.

b. Klikając przycisk Channelyser w obszarze RTX sterowania, użytkownik może wybrać Channelyser zaproponowanej konfiguracji dla każdej z sieci wcześniej przeanalizowanej przez Channelyser. Po wybraniu Channelyser jest sugerowana konfiguracja, użytkownik może ręcznie zmienić ustawienia poprzez zmianę wartości w danym polu tekstowym i kliknąć przycisk Aktualizuj.

Channelyser menu Narzędzia umożliwia następujące opcje:

c. Darmowe Kanały: sprawdza RF aktywność przez określony GSM / UMTS kanału. Kanały ze zmierzoną aktywnością fal poniżej -100 dBm są zgłaszane jako wolny i wyświetla się Green. Czerwony oznacza kanał będący w użyciu.

d. Załadować do Ran: Dodaje darmowe kanały do sąsiadów z dane Listy RAN. Jest to używane głównie do GSM Silent Call (ciche połączenie).

e. Expert Mode: wpływa na Scan operatora i skanowanie ciągłe. Po wybraniu akcji powróci do typowych wyników, poda także dodatkowe informacje dla komórek z listy, takie jak BA listy lub stanu. Nie zwróci jednak informacji dot. wszystkich komórek, jeśli będzie to podczas podsłuchu.

f. Zespoły: GSM oferuje możliwość wybrania, które zespoły powinny być widoczne w graficznym interfejsie Channelyser.

g. UMTS: oferuje możliwość przeglądania \ schowania pasma UMTS

3,4 RTX Control (Konfiguracja sieciowa)

RTX Control jest obszarem, w którym użytkownik określa parametry transmisyjne, które zostaną wysłane do BTS. Obecnie Manager obsługuje pojedyncze i wielokrotne zestawy BTS . Dla każdego BTS użytkownik będzie mógł ustawić wstępne ustawienia parametrów, wybierając Widok-> RTX sterowania-> pożądanych BTS lub wybierając zakładkę w lewym dolnym rogu Menedżera.

Istnieją dwa rodzaje BTS:

1. GSM

2. UMTS – 3G

Interfejsy te są różne dla tych dwóch typów, ze względu na różne właściwości sieci.

Istnieją dwa tryby obsługi:

I. Wybór ręczny

II. wybór Channelyser

Określa się je wybierając przycisk Preset radiową lub przycisk radiowy Channelyser na formularzu RTX sterowania.

I. Wybór ręczny pozwala użytkownikowi na pełną kontrolę nad parametrami transmisyjnymi, albo poprzez wybranie już istniejącej preset z rozwijanej listy Presets, lub wprowadzając wszystkie dane ręcznie i rozpoczynając nadawanie.

II. Tryb Channelyser automatycznie wyświetla parametry zgodnie z wewnętrznymi parametrami kanałów zwróconych przez Channelyser skanowania.

Uwaga: istnieje możliwość, aby wypełnić RAN klikając prawym przyciskiem myszy na jeden z Channelyser wyniki Pola i wybierając „ Update ".

Klikając prawym przyciskiem myszy włączmy menu kontekstowe i użytkownik jest w stanie działać na liście presetów:

Add: Dodaje nowe ustawienie do listy

Clone: Klony Istniejące preset, pod inną nazwą

Delate: Usuwa aktualnie wybrany rekord z listy

Rename: Zmienia nazwę aktualnie wybranego presetu

Menu kontekstowe jest wyłączone podczas przekazywania lub jeśli praca w trybie Channelyser.

Tryb: Akceptuj lub Odrzuć tryb nadawania. (Patrz punkt 3.5.3)

SMS Ack: SMS "Potwierdzenie", tryb:

Fail – powiadamia nadawcę, że wysłanie SMS się nie powiodło, niezależnie od rzeczywistego wyniku.

Sukces – powiadamia nadawcę, że wysłanie SMS się udało niezależnie od rzeczywistego wyniku.

None – nie wysyła żadnych potwierdzeń (dzięki czemu użytkownicy mogą podjąć ponowną próbę wysłania SMSa).

Informacje o komórce: sprawdzić "Informacje o komórce" i ustawić, jakie informacje o komórce dot. emisji mają być przekazywane przez system.

Operator: Wybierz operatora.

Numer kierunkowy kraju: Wprowadź 3-cyfrowy Mobile Country Code (MCC) sieci, które chcesz obsługiwać. To pole zostanie wypełniona automatycznie po wyborze operatora (1)

Kod sieci: Wprowadź Mobile Network Code (MNC) sieci, które chcesz obsługiwać. To pole zostanie wypełniona automatycznie po wyborze operatora (1)

Kanał: Wpisz numer kanału lub bezwzględnej liczby częstotliwości radiowej ARFCN przydzielony do obecnej sieci.

Obszar Skąd: Wprowadź numer kierunkowy Lokalizacja (LAC), którą chcesz przekazać. Upewnij się, że wartość, która zostanie wybrana jest inna niż wartość aktualnie wykorzystywana przez rzeczywistą sieć komórkową działającą w obszarze, gdzie jest obsługiwana. W przypadku wcześniej używanego systemu odrzuć tryb dot. obecnej sieci, należy wybrać inny numer kierunkowy miejsca niż poprzednio używany.

Zasilanie: Wybierz żądaną moc nadawania. Moc waha się w granicach maksymalnej mocy i siły minimalnej -2dB.

Port wyjściowy: wybierz port wyjściowy który ma być używany przez system. Podczas transmisji poprzez jednostkę "wybór wewnętrznych anten" można wybrać wewnętrzną antenę i podczas korzystania z zewnętrznego wzmacniacza mocy, wybrać opcję" Power Amp ".

Auto Update: Po wybraniu, gdy użytkownik kliknie przycisk nadawania, system uruchomi skanowanie operatora (w stosunku do operatora wybranego w wizualizacji) i zaktualizuje ARFCN i Lac. System automatycznie rozpocznie transmisję po zakończeniu skanowania.

Uwaga: Parametry wymienione powyżej mogą być zmieniane on-fly, tj. podczas transmisji, za pomocą przycisku Update, aby zmiany zaczęły obowiązywać natychmiast.

Należy również pamiętać, że raz ustawiony system jest "zapisany" w tej konfiguracji. Dlatego w przypadku ponownego uruchomienia Menedżera będzie używany ostatni zapisany Config . Zasada ta obowiązuje odnośnie zaplanowanych zadań, jak również, przed wykonaniem harmonogramu.

Presets: [Patrz GSM RTX Kontroli – Presets]

Operator: [Patrz GSM RTX Kontroli – Operator]

Numer kierunkowy kraju: [Patrz GSM RTX Kontroli – nr kierunkowy kraju]

Kod sieciowy: [Patrz GSM RTX Kontroli – Kod sieciowy]

LAC (Location Area Code]: [Patrz GSM RTX Kontroli – LAC]

Kanał: Wpisz numer kanału UMTS (wykorzystanie wyników Channelyser)

PSC (Primary Kod Synchronizacja): kody Scrambling są używane do identyfikacji komórek (sektorów). Każda komórka ma przypisany unikalny kod główny kodowania – pomiędzy 0-511.

Czuwanie \ Transmit: Start \ Stop przesyłania

Aktualizacja DB: Ustawia nowe informacje, wyznacza nowe wartości w locie.

3.4.3 BTS Diody statusu (jeśli dostępne)

BTS GSM "ma diodę wskazującą status. LED mogą być widoczne poprzez gniazdo, w górnej płycie Systemu.

Miga na czerwono – tylko zasilanie

Miga na zielono – zainicjowany ale nie przesyła

Ciągłe Green – BTS przesyła

Uwaga: UMTS Node-BS nie mają diody LED

3,5 podsłuchiwanie

a. Przełącz na jedną, lub większą liczbę podłączonych Komputerów RTX.

c. Po uruchomieniu aplikacji, do ustawień domyślnych zostanie wybrany i gotowy do użycia na wszystkich panelach RTX sterowania. Jednakże, użytkownik może wybrać inne ustawienie z listy rozwijanej, a także ręcznie zmieniać ustawienia lub dodawać nowe.

d. Wybierz żądany tryb pracy przez Zaakceptuj lub Odrzuć od "Trybu" listy rozwijanej w oknie RTX sterowania.

e. Sprawdzenie "Pokaż odrzucone", "Pokaż tożsamość", "Samoprzystąpienie": czy sprawdzane w "Tożsamości" okna.

f. Kliknij przycisk Initialize w kontroli RTX jeśli chcesz przekazać dalej, aby uruchomić symulator sieci i ustanowić odpowiednie połączenia ze sprzętem RTX.

W ciągu kilku sekund zauważymy, że w GSM Network Simulator pojawia się ikona i gotowość do ustanowienia połączenia ze sprzętem RTX, czytamy komunikat:

Obserwuj pasek stanu oraz wyświetlane na dole okna Menedżera.

Pierwszy komunikat statusu powinien wskazywać: "Network Started".

Kilka sekund później pojawi się następujący komunikat: "RTX Initializing".

Po zakończeniu inicjowania, RTX przechodzi do stanu gotowości i zostanie wyświetlona "Standby (Gotowość do pracy)", a w trybie czuwania przycisk zmieni się na transmisję.

Kliknij przycisk nadawania w celu rozpoczęcia sekwencji podsłuchów na wszystkich możliwych do przechwycenia kontrolkach RTX.

Pasek stanu systemu będzie teraz wskazać "RTX on", a słuchawki zarejestrowane do wybranych sieci rozpoczną nagrywanie. Każdy nagrywany telefon będzie zawierać linię w "Tożsamości" tabeli okna. Każdy wiersz zawiera następujące parametry:

IMSI: międzynarodowy numer klienta, Subscriber Identity Mobile (IMSI) karty SIM w podsłuchiwanym telefonie.

IMEI: International Mobile Tożsamość podmiotu (IMEI) reprezentujący numer seryjny telefonu komórkowego przypisany przez producenta.

E \ S: odnosi się do urządzeń \ spasowania SIM i wyświetla

– E \ S jeśli tożsamość została schwytana w 2 różnych miejscach tej samej operacji co najmniej 2 razy z tą samą kartą SIM w tej samej komórki

– E \ S jeśli tożsamość jest określona w Identity Manager z dokładnym przypisaniem IMSI \ IMEI, niezależnie od operacji i umieszcza go w widoku,

– E, jeśli tożsamość została schwytana w 2 różnych miejscach tej samej operacji, co najmniej 2 razy z tej samej komórki, ale inna jest karta SIM

– S, jeśli tożsamość została schwytana w 2 różnych miejscach tej samej operacji co najmniej 2 razy z tej samej karty SIM, ale innej komórce

– Nic, jeśli żadne z powyższych.

S Matches: wskazuje, ile razy użytkownik został złapany z ostatniego zapisanego IMSI.

Join Count: działa po zarejestrowaniu się podsłuchiwanego w tym samym polu i zlicza ilość dokonanych połączeń (będzie widać tylko jeden wpis dla konkretnej kombinacji IMSI / IMEI i numer wyświetlający ile razy widział połączenia w tym samym systemie przesyłowym)

RAN: określa RAN w którym cel został przechwycony

RAN Net: systemowy kod operatora.

Name: wyświetla nazwę, pod którą dana tożsamość jest zarejestrowany w Identity Manager lub przypisany inaczej.

Last LAC: pokazuje poprzedni LAC pod którym telefon był zarejestrowany. Może ono wyświetlać kod rzeczywistej sieci LAC lub wcześniej symulowanego systemu LAC.

Nr: liczy tożsamości zrobione w tej samej sesji.

TIME: dokładny czas (HH: MM: SS AM / PM) każdej rejestracji rozmowy telefonicznej.

Słuchawka (Handset): określa producenta i model przechwyconego telefonu komórkowego, w oparciu o kod IMEI.

Operator: namierzona karta SIM danego operatora sieci, oparte na jego MCC / MNC

Distance: Daje wskazanie minimalnej i maksymalnej odległości pomiędzy którymi sygnał został namierzony

Operation: nazwa operacji, wykazane w Menedżerze podczas podsłuchiwania

MSISDN: wyświetla MSISDN namierzonego telefonu. Jeśli urządzenie posiada wpis na białej liście, a następnie określono MSISDN dane te będą wyświetlane. Jeśli nie, zostanie wygenerowany jeden numer i dołączony, począwszy od nr 1000 i zwiększany o 1 przy każdym nowym zaakceptowanym urządzeniu. Jeśli urządzenie zostanie odrzucone, system nie będzie przypisywał mu MSISDN.

Operaion and Place: etykieta projekt przypisana do konkretnego działania. Podczas rozszerzania listy historii działań, kolumny te mogą wyświetlać różne operacje i miejsca, w których ta tożsamość została zaobserwowana.

Uwagi: wyświetla notatki (jeśli dotyczy) określone dla namierzanego celu (targetu) w Identity Manager, lub w jakimś innym protokole.

TMSI: ostatni TMSI MS który system otrzymał od prawdziwej sieci.

GPS Data: współrzędne do wychwytywania celu i łańcuchy GPS (trasa przemieszczania się).

Należy pamiętać, że stoper (czas trwania) mierzy czas, który upłynął od mometu kliknięcia przycisku Transmit.

Istnieje możliwość zmieniania kanału podczas transmisji. Po zmianie kanału, kliknij przycisk "Aktualizuj".

W okresie czuwania wszystkie presety wszystkich właściwości są edytowalne i mogą być w pełni aktualizowane.

Możliwe jest zatrzymanie, jeden po drugim, wszystkich transmisji. Jednak można także zatrzymać tylko część uruchomionych symulacji i pozostawić inne w działaniu.

a. Aby przerwać transmisję, wybierz żądany RTX sterowania i kliknij przycisk Standby

b. Po kliknięciu przycisku czuwania, podsłuch jest wyłączony a sprzęt RTX jest włączony do stanu gotowości.

c. Wznowienie transmisji następuje poprzez ponowne kliknięcie przycisku nadawania. Przechodzisz do innej sieci, klikając sieci z listy rozwijanej i \ lub zmieniając właściwość sieci.

3.5.3 Tryby podsłuchów

System obsługuje różne tryby podsłuchów. Chociaż tutaj są pewne podobieństwa pomiędzy trybami w sieciach GSM i UMTS to jednak łatwiej jest myśleć o każdej z nich, jako różnej i odrębnej. Poszczególne cechy i funkcje zostały opisane poniżej.

3.5.3.1 GSM i UMTS Tryby pracy

GSM – Reject Mode

W tym trybie system odrzuca wszelkie próby rejestracji nieznanych GSM telefonów po zebraniu informacji o ich IMSI, IMEI i pozostałych danych. Słuchawka będzie zarejestrować rozmowy ponownie z dostępnych sieci handlowych.

GSM – Accept Mode

Podsłuch ustawiony w trybie „Zaakceptuj” to system akceptuje próby rejestracji wszystkich telefonów GSM w zasięgu sieci. Po instalacji do sieci system nadaje tymczasowy lokalny numer telefonu (MSISDN) przeznaczony do obecnej sesji. Każda z zarejestrowanych „słuchawek” może wywołać kolejną, wybierając dowolny automatycznie przypisany numer tymczasowy. (Private Network)

Uwaga: Po odrzuceniu, dany telefon ma zazwyczaj nie próbuje zarejestrować się ponownie w systemie, chyba, że został zmodyfikowany numer kierunkowy lokalizacji.

GSM – Denial of Service (DoS)

Kiedy podsłuch ustawiony w trybie DOS system najpierw zbiera IMSI, IMEI itp. następnie odrzuca słuchawkę (handset/komórkę). Czyli blokuje telefon użytkownika. Komórka nie będzie ponownie się zarejestrować z powrotem do danej sieci handlowej GSM, dopóki telefon nie zostanie wyłączony i ponownie włączony. (Hard Reject – ostre odrzucenia)

Uwaga: Należy używać z dużą ostrożnością.

UMTS – Odrzucanie Mode

Zbiera informację odnośnie słuchawki (komórki) czyli IMSI, IMEI, przybliżenie odległości, następnie Słuchawka jest na powrót wpinana do komercyjnej sieci UMTS.

Uwaga: W celu wywołania słuchawki do ponownej rejestracji do systemu zarówno LAC i PSC muszą być zmienione.

UMTS – tryb blokowania

(Odpowiednio można wyciągnąć z GSM "Akceptuj Mode")

UMTS – Denial of Service (DoS)

Informacje zbierane odnośnie słuchawek (komórek) czyli IMSI, IMEI i przybliżenie odległości, następnie telefon jest ostro odrzucony. Musi być ponownie zasilany (przeładowanie baterii?), a następnie włączony ponownie, zanim zostanie dana komórka ponownie zarejestrowana w dowolnej sieci.

Uwaga: W przeciwieństwie do GSM to dotyczy wszystkich telefonów – czyli nie będą mogły być wykonywane rozmowy z wybranej komórki (podobnie jak GSM), ale blokada dotyczy też telefonów Dual Mode (dwusystemowych). Dodatkowo, telefony roamingu mogą się zarejestrować do innej sieci.

UMTS – Przejście do GSM

Informacje zbierane odnośnie słuchawek (komórek) czyli IMSI, IMEI i przybliżenie odległości, a następnie danej komórce (telefonowi) można rozkazać, aby zarejestrował się do danego kanału GSM, na którym zainstalowany jest system nadawczo-odbiorczego, co pozwala na dokonywanie dalszych manipulacji.

UMTS – Move All to GSM

Informacje zbierane odnośnie słuchawek (komórek) czyli IMSI, IMEI i przybliżenie odległości, wszystkie telefony są poinformowane o konieczności rejestracji do kanału GSM, na którym system nadawczy jest ustawiony.

Uwaga 1: Telefon UMTS wróci do sieci właściwej mu handlowej po zakończeniu używania przez nas systemów przesyłowych.

3.5.4 Data Management

Wszystkie sesje podsłuchów są rejestrowane w bazie danych MySQL do wyszukiwania i analizy danych.

Aby łatwiej prowadzić ekstrapolację zebranych danych przez system, ważne jest, aby wprowadzić Imię i nazwisko oraz miejsce pracy.

Zwracamy uwagę, że wszystkie informacje o sesji są rejestrowane po kliknięciu "Standby". Użytkownik musi ręcznie przesunąć numer sesji według scenariusza operacyjnego.

3.5.5 zamykanie aplikacji

By zapewnić zamknięcie wszystkich transmisji należy kliknąć prawą górną ikonę w Menadżerze. Okno aplikacji Manager zostanie zamknięte to i tak wyłączy sieć Symulatora GSM. Sprzęt RTX swój wskaźnik (dotyczy tylko niektórych jednostek) może krótko przełączyć na czerwono, a następnie zapali kolor pomarańczowy. Teraz można bezpiecznie wyłączyć RTX sprzętu.

3.5.6 PDA Operation

Gdy połączenie VNC zostanie ustanowione między przenośnym PDA i laptopem (zob. rozdział 8), można przejść do "PDA" w układ Menadżera.

Po uruchomieniu, interfejs użytkownika oraz operacyjne sekwencja są dosyć podobne do operacji dokonywanych z konsoli laptopa. Jednak trzeba zwrócić uwagę na kilka punktów:

a. Czas reakcji przy użyciu łącza VNC jest wolniejszy niż działania konsoli laptopa.

c. Konieczne jest korzystanie z wirtualnej klawiatury do wprowadzania tekstu w polach tekstowych.

Zaakceptowane tożsamości mają białe tło, natomiast odrzucone posiadają pole pomarańczowe, co sprawia, że łatwo odróżnić podejrzanych od typowych tożsamości. Jeżeli zostaje wprowadzony specjalny zapis, zgodnie z definicją w Identity Manager, to System spowoduje, że wejścia na wyświetlaczu Tożsamości będą miały kolor zdefiniowany przez użytkownika, aby jeszcze bardziej były widoczne . Rekordy ze skrzynki SMS są również barwione zgodnie z Identity Manager.

Po zatrzymaniu podsłuchiwania, wszystkie zarejestrowane identyfikatory zostaną wypełnione ciemnym kolorem pomarańczowym w celu wyodrębnienia podsłuchów bieżących od podsłuchów poprzedniuch.

Jeśli pozycja jest nieaktywna, oznacza to, że stacja nie otrzymała odpowiedzi na zapytanie co może wskazywać na to, że telefon znajduje się poza zasięgiem lub jest wyłączony.

3.6.1 Ochrona anonimowości telefonu

Funkcja ta pozwala użytkownikowi na określenie, czy przechowywać dane telefonów nie w Identity Manager i je wyświetlać.

Jeśli damy "Protect Anonimowous" to jest odrzucany zapis wszystkich informacji zdobytych na temat danego telefonu. Uwaga: nie zależy od tego, czy określona w Tożsamości informacja jest w kolorze białym lub na czarnej liście.

Chroń Anonimowy jest ustawiony pod zakładkę Ustawienia.

1. Gdy opcja jest wyłączona, obowiązują następujące zasady:

a. Wszystkie anonimowe telefony są wyświetlane w siatce Identities (Tożsamości)

b. Wszystko anonimowe dane telefony są zapisywane w bazie danych

2. Gdy opcja jest włączona, obowiązują następujące zasady:

a. Nieanonimowe telefony są wyświetlane w siatce Identities

b. Nieanonimowe dane telefonów są zapisywane w bazie danych

Rysunek 3-6.1: Siatka Tożsamości – Chroń Anonimowy

Klikając prawym przyciskiem myszy na dowolnym rekordzie przechwyconej identyfikacji pokazuje się następujące menu:

Page this mobile: Można sprawdzić czy telefon początkowo schwytany przez system możliwe jest nadal przetrzymywany. Przywoływanie celu (Targetu) pokazuje 3 pomiary, wszystkie trzy są odczytami mocy, czyli siły sygnału, badając czy do komórki dociera system.

Jest możliwe, aby zmienić kolejność kolumn do wygodniejszego użytku, po prostu przeciągnij i upuść.

Tomasz Parol - Redaktor Naczelny Trzeciego Obiegu, bloger Łażący Łazarz, prawnik antykorporacyjny, zawodowy negocjator, miłośnik piwa z przyjaciółmi, członek MENSA od 1992 r. Jeśli mój tekst Ci się podoba, lub jakiś inny z tego portalu to go WYKOP albo polub na facebooku. Jeśli chcesz zostać dziennikarzem obywatelskim z legitymacją prasową napisz do nas: redakcja@3obieg.pl