-

Bohaterstwo, które podziwiał świat. „W..

POLSKA2 lata temu -

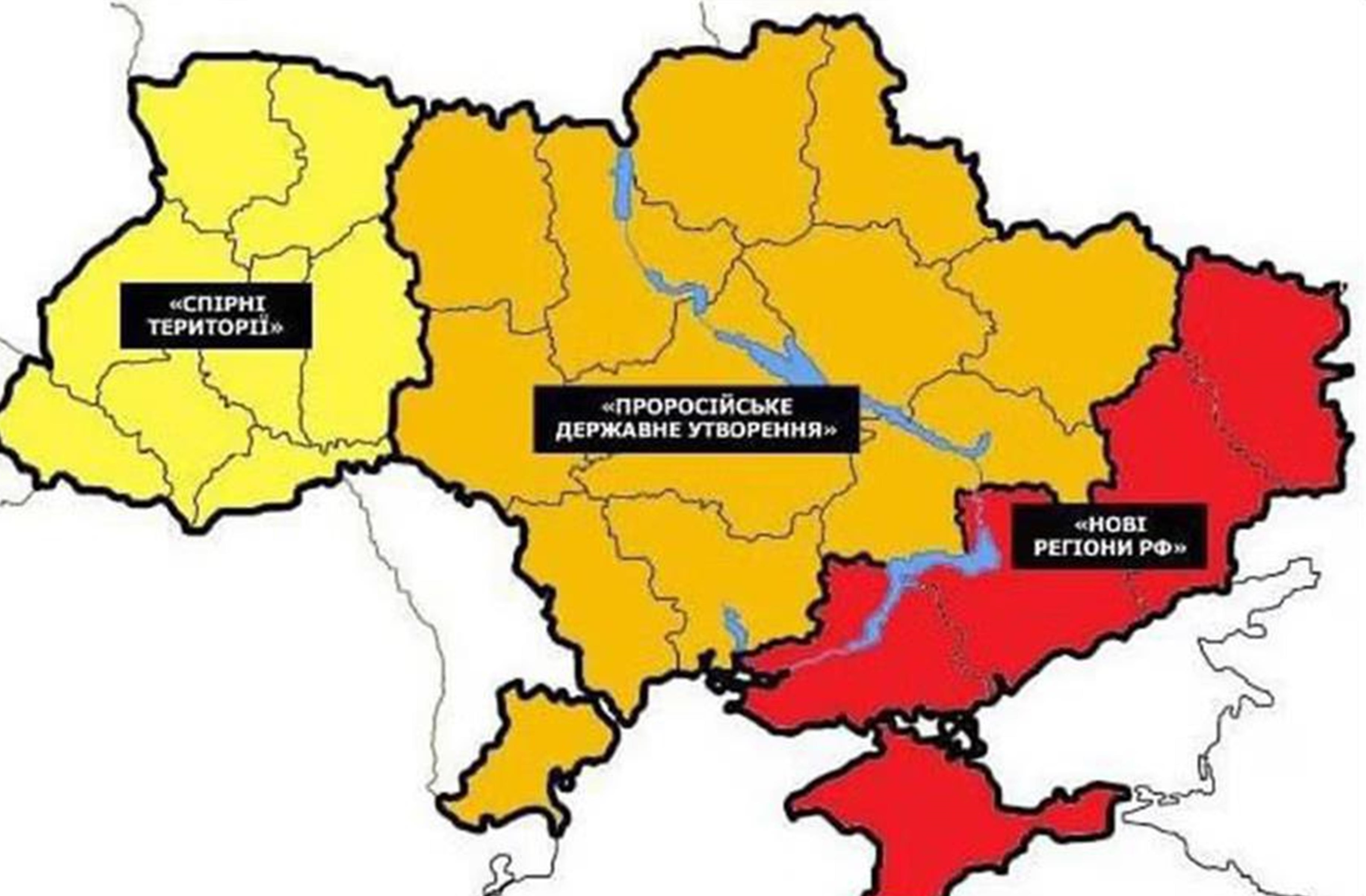

Neon24 – ruska V kolumna

POLSKA3 lata temu -

Nowe osoby w Zarządzie Amiblu

BIZNES3 lata temu -

Mechanizm warunkowości – krok ku Homo Eu..

POLSKA3 lata temu -

Wściekłe i wulgarne „Lemparcice” ..

POLSKA4 lata temu -

Rolnicze poparcie dla prezesa Elewarru – ..

NEWS4 lata temu

Co zyskali Rosjanie z zalogowanego telefonu prezydenta Kaczyńskiego

Sowieci uzyskali dostęp do danych typu ścieżka GPS (notowana nawet bez zgody użytkownika), a zatem np. mogli odtworzyc trasy przejazdów ś.p.Generałów lub lokalizacje tajnych obiektów przez nich odwiedzanych, o których do tej pory nie wiedzieli,

Skoro z telefonu komórkowego można odczytać informacje, o których pisze e2rdo, to analiza telefonów /smartfonów/ notujących informacje dotyczące np. przeciążenia /e2rdo napisał że smartfon potrafi notować przeciążenia z dokładnością większą niż sprężynowe czujniki TU 154M/, to, powtarzam, analiza telefonów dla śledztwa jest kluczowa, i pytanie czy Rosjanie te dane wymazali jest jak najbardziej zasadne. A po drugie Sowieci uzyskali dostęp do danych typu ścieżka GPS /notowana nawet bez zgody użytkownika/, a zatem np. mogli odtworzyc trasy przejazdów ś.p.Generałów lub lokalizacje tajnych obiektów przez nich odwiedzanych, o których do tej pory nie wiedzieli, a w konfrontacji z innymi informacjami pozyskanymi np. z otwartych źródeł mogli potwierdzić informacje, których się tylko domyślali.

Sa to konkretne zyski wywiadowcze Sowietów, bez względu na to, czy był to zamach, czy nie

Zalogowana Nokia Prezydenta – technikalia

Celem ww. notki jest pokazanie jak ważnym materiałem dowodowym są dane w posiadaniu polskich operatorów oraz informacje zapisane w telefonach. To także jedyne z niewielu wiarygodnych dowodów uzyskanych bez pośrednictwa strony rosyjskiej.

Telefonia GSM 2-giej generacji opiera się na dostępie dzielonym w czasie – na jednej częstotliwości (kanale) w ramach szczeliny czasowej może działać kilka telefonów. Jedna antena przekaźnika (sektor) może obsługiwać do siedmiu kanałów i siedmiu szczelin. Oznacza to że teoretyczna przepustowość sektora to ok. 50 połączeń. To oczywiście teoria biorąc pod uwagę że sesja danych GPRS może zajmować nawet do 4 szczelin. Jak widać łatwo jest "zapchać" przekaźnik 2-giej generacji zwłaszcza pracujący w zakresie 900Mhz.

Przekaźniki (BTS) czyli stacje bazowe są podłączone do kontrolera stacji bazowej (BSC) za pomocą łącza stałego lub tzw radiolinii (okrągła kierunkowa antena). Całość tworzy zamkniętą "dużą komórkę obszaru przywoławczego" oznaczoną LAC – Location Area Code. Każdy przekaźnik ma przypisany kod komórki (LAC) oraz ma własny identyfikator (CID) – Cell ID. Cell ID składa się z kodu stacji – ostatnia cyfra to kod sektora czyli anteny. Zwykle przekaźnik BTS ma 3 anteny, dookólnie pokrywające swoim zasięgiem przestrzeń wokół przekaźnika. Jak łatwo obliczyć zakres kątowy sektora wynosi 120 stopni.

Jeżeli znamy CID BTS-a do jakiego zalogował się telefon wiemy nie tylko z jakiej stacji bazowej korzystał abonent ale nawet z której strony przekaźnika stał. Oczywiście zmienność CID-ów (handover’y w czasie rozmowy) daje nam informację o przemieszczaniu się abonenta. Trzeba tutaj jednak zaznaczyć że terminal (czyli telefon) optymalizuje pracę pod kątem zużycia energii. Nie jest tak że terminal wysyła informację do każdego napotkanego BTS-a. Po to właśnie są granice komórek wyznaczone przez LAC. Zalogowany ale nieaktywny terminal (czyli telefon jest włączony ale nikt nie przez niego nie rozmawia) wysyła informację jedynie w sytuacji gdy opuszcza obszar o danym LAC. Telefony wysyłają także co zdefiniowany przez operatora okres sygnał: Location Update – czyli jestem aktywny w ramach swojego LAC-u.

Podsumowując: komórka wysyła informację pozwalającą na jej lokalizację:

– w momencie logowania do sieci (numerowi IMSI (SIM) przypisany zostaje nr sesji) – terminal zgłasza swoją dostępność w sieci

– w momencie aktywności terminala (wysyłanie lub odbieranie SMS-a, rozmowa itp)

– w momencie zmiany obszaru przywoławczego wyznaczonego granicą LAC-u

– po upłynięciu czasu wyznaczonego przez sieć na wysłanie Location Update (zwykle co jedną, dwie godziny)

– w momencie wyłączania telefonu (tzw odłożenie sesji – sieć otrzymuje informację że terminal nie będzie już dostępny)

Słuchający terminal vs podstępny przekaźnik:

W momencie włączenia telefonu próbuje się on zalogować do ostatniego przekaźnika sieci w której był wcześniej zalogowany. Gdy CID i LAC się nie zgadzają, terminal szuka innego przekaźnika sieci macierzystej (lub ostatniej zalogowanej) z najsilniejszym sygnałem. Zwykle terminal monitoruje poziom mocy do 8 przekaźników na raz. Wybiera oczywiście ten który ma najsilniejszy sygnał. BTS-y nadają sygnał tzw priorytetu (C1/C2). Różnica priorytetów daje terminalowi informację o jaką wartość mocy dBm przekaźnik może być słabszy od innych aby nadal obsługiwać zalogowany telefon. Jak widać operator dobierając odpowiednio priorytet może wymusić korzystanie z konkretnego przekaźnika.

Duża komórka (ten sam obszar przywoławczy LAC obsługiwany przez centralę MSC) zwykle pokrywa swoim zasięgiem teren kilkunastu a nawet kilkudziesięciu przekaźników (BTS-ów). W Polsce zasięg LAC może obejmować nawet powierzchnię województwa. Efektywny zasięg terminala do przekaźnika to od kilkuset metrów w mieście do nawet 20 km w terenie niezurbanizowanym.

Wiemy już jak telefon monitoruje parametry przekaźników, kiedy wysyła informację do sieci itp.

Jakie inne informacje analizuje terminal ?

Jest ich tak wiele że trudno to wszystko opisać. Po zalogowaniu się terminal otrzymuje informację od sieci o dostępności i trybie danych (dostępu do Internetu), możliwości wykonywania połączeń alarmowych, dostępności innych usług (SMS za pomocą GPRS) itp. Część tych danych ma zapisanych na karcie SIM a część otrzymuje z HLR – o tym w dalszej części notki.

Telefon zapamiętuje CID przekaźnika, LAC komórki a nawet bada siłę i opóźnienie sygnału przewidując odległość od przekaźnika (z dokładnością do kilkuset metrów) – co pozwala prognozować moc nadawania w przypadku połączenia. W momencie aktywności terminal analizuje i dobiera siłę nadawania, określa szczelinę czasową. Telefon zapisuje także kod sieci do jakiej był zalogowany (czy w roamingu), kod przyczyny zakończenia ostatniego połączenia, parametr szyfrowania (np. użyty protokół A51/A52), listę ostatnich 3 sieci do których nastąpiło skuteczne lub nieskuteczne logowanie. Parametry pracy terminala można podglądać za pomocą ukrytej funkcji monitora sieci (netmonitora). Posiada ją każdy telefon ale nie w każdym można ją łatwo uruchomić.

Przykładowy zrzut z ekranu Nokii 6310i z aktywną funkcją monitora sieci (taki model miał śp Prezydent):

1 – telefon pracuje w standardzie GSM 900 MHz (zalogowany do przekaźnika na kanale 63, siła sygnału -83 dBm (im wyższa tym sygnał słabszy), parametr C1/C2 taki sam zatem przekaźnik ma zerowy priorytet, CBCH oznacza odbiór wiadomości na kanale 50 – Cell Broadcast. Wartość 3 poniżej cyfry 63 oznacza przybliżoną odległość od przekaźnika – 3×600 = 1800m)

2 – monitorowanie przekaźników pod kątem siły sygnału: kanał 63 (najsilniejszy), 38, 57. Przekaźniki pracują w standardzie 900Mhz – przekaźniki 1800 mają numerację kanałów powyżej 800

3 – telefon zalogowany do sieci Plus GSM (Country Code:260, Network Code:01), LAC 11015 – wskazuje na obszar przywoławczy na terenie woj. Podlaskiego, CID – 1246 to

ak widać dobrze przebadany telefon jest źródłem równie cennych a nawet cenniejszych danych niż informacje od operatora sieci macierzystej. Na podstawie identyfikatora ostatnio używanej stacji bazowej (zapamiętanego przez terminal) można zlokalizować miejsce ostatniego włączenia i logowania telefonu. Porównanie danych uzyskanych od operatora z tymi odczytanymi z telefonu może też z grubsza pozwolić na określenie czy np. nie podstawiono fałszywej stacji bazowej z wyższym priorytetem itp.

Każde włączenie i przelogowanie telefonu powoduje utratę cennych danych. Być może to tłumaczy wielokrotne włączanie telefonu Prezydenta.

Karta SIM

Karta SIM jest dobrze zabezpieczonym identyfikatorem użytkownika. Mikroprocesor zawiera zapisane w nieulotnej pamięci dane takie jak: treść SMS-ów (jeśli są zapisane – pojemność zwykłej karty to 20 SMS-ów), wpisy w książce adresowej (ok 230 pozycji), numer Centrum SMS itp. Karta SIM ma w sobie zaszyty unikalny numer IMSI będący identyfikatorem karty i zarazem użytkownika. Na karcie zapisany jest także unikalny klucz Ki który jest wykorzystywany do generowania klucza Ks – szyfrującego połączenie. Karta może być zabezpieczona kodem PIN który skutecznie chroni dostęp do danych. Kartę SIM można skopiować ale jest jeden warunek – znajomość kodu PIN (zna go właściciel) lub klucza Ki (zna go operator który wydał kartę). Na karcie może być również zapisany numer MSISDN – czyli po prostu numer telefoniczny pod jakim dostępny jest abonent oraz HLR operatora.

Terminal

Telefon również ma w sobie zaszyty unikalny identyfikator. To numer IMEI w którym zakodowany jest min. model telefonu. To właśnie na podstawie tego numeru sieć wie jakie usługi mogą być dostępne dla naszego telefonu: gry java, MMS-y, SMS-y specjalne. W momencie logowania się do sieci numer ten jest sprawdzany w tzw bazie EIR (połączonej z HLR) której rolą jest weryfikacja czy terminal nie jest zastrzeżony (kradziony). Stare telefony jak również specjalne terminale mają możliwość zalogowania się z dowolnie zdefiniowanym numerem IMEI. Nie jest to zatem zabezpieczenie niemożliwe do ominięcia.

Infrastruktura sieci komórkowej

To najbardziej rozbudowany element układanki. Stacje bazowe i kontrolery stacji bazowych to ułamek całej infrastruktury.

Z grubsza infrastruktura wygląda tak: BTS (przekaźnik) -BSC (kontroler stacji bazowej) – MSC (centrala w ramach obszaru przywoławczego LAC) – współpracująca z VLR a wszystko współpracuje z HLR

HLR – Home Location Register to rozbudowana baza danych sieci macierzystej zawierająca dane częściowo zapisane na karcie SIM. Zawiera szereg informacji takich jak: IMSI (nr karty SIM), MSISDN (nr telefonu przypisany do karty SIM), spis usług dostępnych dla abonenta, informacje o przekierowaniach połączeń, APN (punkt dostępowy – Internet), Ki (klucz szyfrujący zapisany na karcie SIM) oraz dane dynamiczne takie jak adres VLR (Visitor Location Register) oraz adres MSC (Mobile Station Celluar). Jak widać w bazie HLR zapisane są ważne informacje które autoryzują i lokalizują użytkownika. Dzieki numerowi VLR sieć wie gdzie ma przekierować połączenie jeśli abonent zalogował się w roamingu do innej sieci w Polsce (roaming wewnętrzny) lub za granicą. Na podstawie danych z HLR operator jest w stanie wydać duplikat karty SIM. HLR połączony jest z rejestrem EIR – oznacza to że w momencie logowania się użytkownika, do HLR trafia numer IMEI – sieć macierzysta wie z jakiego (egzemplarza, modelu) telefonu nastąpiło logowanie.

AuC – Autorisation Center – pośredniczy w zestawianiu połączenia. Generuje (pseudolosowo) liczbę R, klucz Ks – na podstawie Ki zapisanego w HLR. Tworzony jest także podpis klucza SRES. Wygenerowany klucz + R + SRES są w momencie logowania przesyłane do VLR (oraz MSC obszaru) sieci do której zalogował się abonent. Centrala przesyła liczbę R do terminala a ten z kolei na jej podstawie w oparciu o identyczny algorytm zapisany na karcie SIM tworzy klucz Ks oraz podpis SRES. Podpis jest wysłany do VLR i w ten sposób obydwie strony nie ujawniając klucza Ki ani nie przesyłając otwartym kanałem radiowym klucza Ks mogą porównując SRES upewnić się że dysponują identycznym kluczem Ks. Klucz jest (re)generowany co najmniej w momencie logowania się terminala do sieci.

MSC – Mobile Station Celluar to po prostu centrala telefoniczna połączona z VLR obsługująca dany obszar przywoławczy za pomocą kontrolerów stacji bazowych (BSC) i samych stacji (BTS). Jej numer również jest wysyłany do HLR sieci macierzystej abonenta.

VLR – Visitor Location Register – to bardzo rozbudowana baza danych dynamicznych. Do niej w momencie logowania się użytkownika kopiowane są wszystkie niezbędne dane autoryzacyjne z karty SIM oraz HLR. VLR pobiera od HLR klucz, podpis oraz liczbę R, dane nt usług oferowanych abonentowi, przekierowaniach (np. na pocztę głosową). VLR przechowuje informację o numerze IMSI, MSISDN oraz dane (CID, LAC) do jakiego przekaźnika i komórki zalogowany jest abonent. VLR nie musi przekazywać do HLR abonenta informacji o jego położeniu ani o wylogowaniu się terminala z sieci. W czasie logowania się abonenta do sieci – VLR wysyła swój numer jak i numer centrali MSC do HLR aby operator macierzysty wiedział gdzie przekierować połączenie.

Wnioski:

– Telefon jest bardzo ważnym źródłem danych dowodowych. Na podstawie identyfikatorów LAC i CID zapamiętanych trzez terminal można próbować zlokalizować ostatnie miejsce włączenia się telefonu do sieci.

– Sieć rosyjska prawdopodobnie nie wysyłała do sieci macierzystej szczegółowych danych lokalizacyjnych (LAC, CID) ale jest oczywiste że wysłała dane o numerach VLR i MSC. Stąd polski operator wie gdzie przekierować połączenie (Rosja, sieć XXX). Dane o numerze MSC są ważne gdyż pozwalają np na ustalenie czy telefon włączano na obszarze wywoławczym obsługiwanym przez konkretną centralę – Moskwa, Smoleńsk itp

– Na podstawie wieloetapowego procesu autoryzacji (także w roamingu) sieć macierzysta dokładnie wie kiedy nastąpiło zalogowanie się terminala (karty SIM) w roamingu ! Badanie telefonu NIE jest absolutnie niezbędne do ustalenia czasu logowania.

– Można z wysokim prawdopodobieństwem stwierdzić że operator sieci macierzystej wiedział z jakiego terminala nastąpiło logowanie w roamingu. Telefon w procesie autoryzacji wysyła do HLR sieci macierzystej swój numer IMEI który jest sprawdzany w bazie EIR. Słowem – operator dysponuje informacją nie tylko z jakiej karty (nr IMSI) ale z jakiego (egzemplarza, modelu) telefonu nastąpiło logowanie – czy przekładano kartę SIM do innego terminala itp. Numer IMEI (zaszyty w oprogramowaniu terminala) jest jednak bardzo łatwy do podrobienia – dla służb dysponujących odpowiednim sprzętem. Warto to jednak sprawdzić.

– Jeżeli nastąpiło przelogowywanie się telefonu do sieci (Nokia 6310i – nie ma trybu offline czyli nie można jej wylogować bez wyłączenia telefonu) a jednocześnie karta SIM śp Prezydenta była zabezpieczona kodem PIN – ponowne włączenie telefonu do sieci mogło nastąpić jedynie gdy: znany był PUK karty (do uzyskania od polskiego operatora), karta SIM była skopiowana (nr Ki do uzyskania od polskiego operatora) itp. Tutaj potrzebna jest wiedza współpracowników śp Prezydenta odnośnie zabezpieczenia bądź nie karty kodem PIN.

– Bardzo ważna jest wiedza nie tylko o czasie pierwszego połączenia (śledczych prosimy o nie bawienie sie we wrzutki i podanie czy 12.46 – to czas polski czy rosyjski) ale o ilości i czasach logowań telefonu śp. Prezydenta ! Jeśli następowało powtórne logowanie się telefonu to z jakiego numeru IMSI i z jakiego numeru centrali MSC.

– Być może pierwsze połączenie z telefonu Prezydenta (wykonane zdalnie przy użyciu terminala i wykorzystania faktu zalogowania telefonu do polskiej sieci) było zainicjowane z powodu obawy przed wyczerpaniem baterii oraz chęcią jak najszybszego odsłuchu poczty. Połączenie to mogło ułatwić lokalizację telefonu. Triangulacja za pomocą przekaźników była zapewne utrudniona z powodu obecności rozbudowanej infrastruktury jedynie od południowej strony (miasta) – zasięgi sieci 2G to potwierdzają.

http://e2rdo.salon24.pl/415152,zalogowana-nokia-prezydenta-technikalia

I czy ktoś jeszcze ma wątpliwości że, prokuratura mataczy i zaciera ślady a nie prowadzi żadnego śledztwa? Bo ja już nie mam żadnych wątpliwości

"My musimy komunizm wyniszczyć, wyplenić, wystrzelać! Żadnych względów, żadnego kompromisu! Nie możemy im dawać forów, nie możemy stwarzać takich warunków walki, które z góry przesądzają na naszą niekorzyść. Musimy zastosować ten sam żelazno-konsekwentny system. A tym bardziej posiadamy ku temu prawo, ponieważ jesteśmy nie stroną zaczepną, a obronną!". /Józef Mackiewicz dla mieniących się antykomunistami/